| a |

Le backdoor

sono composte da due programmi che lavorano assieme. Un programma è il server che va

installato sul PC remoto cioè quello che si vuole controllare a distanza e uno il client

che è quello che si usa per pilotarlo.

L'utilizzo di una backdoor non

sarebbe niente male vista come utilità per fare interventi a distanza sul PC per esempio

di un amico (io l'ho fatto e vi assicuro che funziona benissimo) pero una cosa, è il mio

amico che sapeva di avere la backdoor e finito il mio intervento l'ha prontamente tolta,

un'altra è la backdoor che un ignoto personaggio potrebbe farvi installare a vostra

insaputa e voi nemmeno vi accorgereste di essere stato infettato. Per questo insisto

niente file EXE da chi non conoscete molto bene e se proprio gli scaricate allora almeno

prima di aprirli controllate con l'antivirus che non siano infetti anche se gli stessi non

sono infallibi |

PORTE A RISCHI |

| PORTA 139

PORTA 110

PORTA 25

PORTA 21

PORTA 23

PORTA 80

PORTA 12345

PORTA 12346

PORTA 20034

PORTA 30100

PORTA 30101

PORTA 30102

PORTA 31337

PORTA 6670

PORTA 3150

PORTA 2140

PORTA 21544

PORTA 40422

PORTA 40423

PORTA 40426

PORTA 61466 |

TCP

NETBIOS

TCP

POP3

TCP SMTP

TCP FTP

TELNET

TCP HTTP

TCP NETBUS

TCP NETBUS

TCP NETBUSPRO

TCP NETSPHERE

TCP NETSPHERE

TCP NETSPHERE

UDP BACK ORIFICE

TCP DEEP THROAT

UDP DEEP THROAT

UDP DEEP THROAT

GIRL

FRIEND

MASTER PARIDISE

MASTER PARIDISE

MASTER PARIDISE

TELECOMMANDO

|

P ost Office Protocol

S imple Mail Transfer Protocol

F ile Transfer Protocol

H ypertext Transfer Protocol

TCP comunication

Transfers File

TCP Comunication

TCP comunication

Transfers File

Transfers Streaming

UDP Comunication

Per gli scanners detectors

UDP Comunication

|

|

LE

BACKDOOR PIU COMUNI

Di Backdoor ce ne sono tante ma

queste sono le più comuni.

NETBUS, NETBUS-PRO, BACK

ORIFICE, NETSPHERE, MASTER'S PARADISE ne esistono ovviamente altre ma non

ci tengo affatto a riempire il sito di spiegazioni su backdoor per esempio anche il netbios

di Windows può essere sfruttato come backdoor e non serve nemmeno installare la

parte server in quanto e già presente su tutti i PC che usano quel sistema operativo e

per quanto riguarda il cliente è il Windows stesso. Ma ora vediamone una assieme NETBUS.

|

|

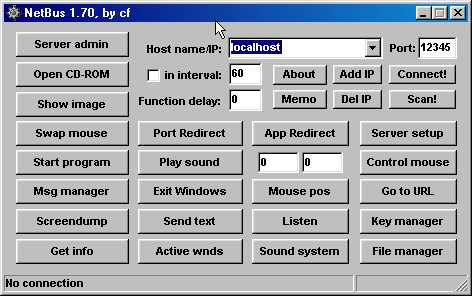

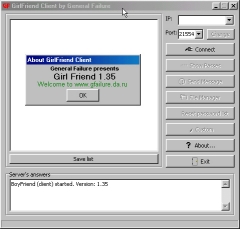

CLIENT

NETBUS

Client di Netbus una volta aperto.

Come si può vedere di funzioni per controllare il computer remoto ne ha parecchie! Un po'

lento nell'esecuzione dei comandi però, tra l'altro è la sua unica pecca, per il resto

va bene. |

Quando qualcuno riesce a

farvi installare a vostra insaputa questo "Trojan" nel vostro PC ci mette anche

una password che li servirà per accedere in esclusiva al vostro PC, anche se si può

benissimo usare una "Master Password" se uno le conosce può benissimo entrare

lo stesso, cambiare la pass che il predecessore aveva messo e diventare lui quello che ha

accesso al vostro PC, è un giochetto vizioso ma è cosi. Come se non bastasse ci sono in

giro programmi che sono in grado di cambiare le password inserite nel PC infetto da netbus

uno di questi è Bus Conquer per esempio ma c'e ne sono altri. Come detto in precedenza il

programma è composto in due parti e la parte server ha dimensioni minori rispetto al

client e di solito si chiama "Patch.exe" ma non pensate di

andare a cercare nei vostri file se questo nome esiste credendo cosi di essere liberi da

netbus perché il nome può essere cambiato tranquillamente!

Se avete il sospetto di essere infetti

da Netbus dovete andare a controllare il registro di Windows, per fare questo avviate il

programma Regedit (start / esegui / regedit) ATTENZIONE!! a quello che fate he!! chiave: \

HKEY_LOCAL_MACHINE \ SOFWARE \ MICROSOFT \ WINDOWS \ CURRENTVERSION \ RUNSERVICES

ma si può trovare anche nel RUN al

posto di RUNSERVICES controllate anche li dunque. Ora sta

a voi essere perspicace, controllate con attenzione i file che sono nella lista ci

dovrebbero essere soltanto file di Windows qualunque altro file exe e da considerarsi

sospetto e andrebbe eliminato! occhio pero se non siete perfettamente sicuri fate almeno

un backup del registro! Ci sono dei programmi che usano quella posizione e non sono

backdoor! Una volta individuato il nome del file che vi è stato inserito, notarsi su un

pezzo di carta il nome e poi eliminare la chiave, riavviare il sistema e cercare in

c:\windows\system il file server e eliminarlo. |

|

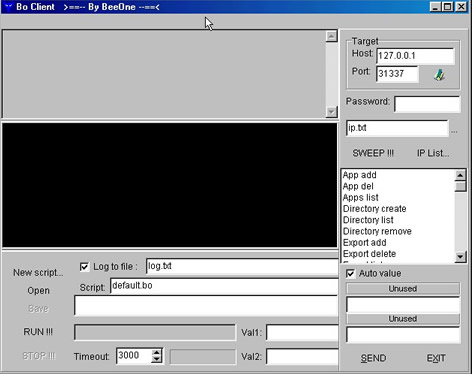

CLIENT BACK

ORIFICE 1

Con questo client si può caricare uno

script per velocizzare e automatizzare tutto il processo. Già il nome dice tutto,

è stato creato da un gruppo che si chiama niente meno che IL CULTO DELLE MUCCHE MORTE,

anche lui ha due programmi uno server e uno client. Una volta ricevuto il file se lo

eseguirete, installerà il server nel vostro PC da solo poi distruggerà il file originale

per fare perdere le tracce, installerà nel PC un file " exe" (lo spazio prima

dell' exe non è un errore) nella cartella c:\windows\system (può anche avere un'altra

estensione diversa da " exe") e si può cancellare solo da DOS con il comando

DEL. |

Se pensate di essere stati infettati

da Back Orifice potete provare a fare un controllo del registro come con NETBUS

(pagina precedente) ma c'e anche un'altro modo per vedere se il server e attivo accedete

alla task bar (ctrl - alt - canc) e guardate il nome dei programmi in esecuzione se

leggete ahqtb potete stare certi che avete Back orifice ( non cercate NETBUS con questo

sistema lui è invisibile alla task bar) comunque per sicurezza controllate anche il

registro. Se trovate al solito indirizzo \ HKEY_LOCAL_MACHINE \

SOFWARE \ MICROSOFT \ WINDOWS \ CURRENTVERSION \ RUNSERVICES oppure

RUN al posto di RUNSERVICES qualche file exe che non fa parte di Windows o qualche applicazione che

sapete di non avere installato voi stessi (per esempio nel mio ci trovo anche un file exe

di sonic che è il mio player mp3 ma so che serve per l'auto aggiornamento dei plugins

dello stesso e dunque e normale che si trovi li) riflettete un po' dunque non andate a

eliminare sistematicamente tutto quello che si trova li, fate un backup del registro prima

mi raccomando con il registro non si scherza! Dunque eliminare la chiave sospetta

riavviare il PC poi cercare in c:\windows\sistem il nome del file che avrete, spero

scritto su un pezzo di carta, aprite una sessione DOS e eliminate il file con il comando

DEL. |

|

|

La nuova versione sviluppata da "the cult of dead

cow" del back orifice è ancora più potente della precedente. A sentire loro questa

volta esiste la volontà di fare un programma che non nasce come il precedente per fare

scherzi poco simpatici alla gente, ma bensì come valido strumento per l'amministrazione

remota di Windows

Il programma e freeware e cosa molto gradita, realizzato con licenza GPL che autorizza

chiunque a accedere al codice sorgente a patto che si pubblichi il nome dell' autore e le

modifiche eseguite. Inoltre è modulare questo vuol dire che qualsiasi persona in grado di

programmare può aggiungere applicazioni e plugin in grado di migliorarlo a piacimento.

Le migliorie non mancano, l'interfaccia grafica e più gradevole e questa volta

funziona su tutte le piattaforme Windows anche NT e l'ultimo nato il 2000 . Il programma e

composto ora in tre parti una server, una client e un utility di configurazione. Per

quanto riguarda la sicurezza si può usare algoritmi tipo 3DES a 168 bit, oppure gli RC6,

gli Serpent, e anche una semplice codifica XOR.

Qui sotto troverete una tabella comparativa (che potete trovare anche sul sito di

BO) che mette a confronto vari programmi di amministrazione remota con il BO2K (nome in

codice del back orifice 2000). Comunque se vi interessa e ne volete sapere di più vi

consiglio di visitare il sito di "cult of dead cow" (niente paura non vi

succederà niente solo visitandolo :-).

|

|

Back

Orifice 2000 |

pcAnywhere

9.0 |

Carbon

Copy 32 5.0 |

CoSession

Remote 32 V8 |

| Contact

Information: |

Cult of the Dead

Cow (www.cultdeadcow.com) |

Symantec

541-334-6054 or 800-441-7234 |

Compaq

281-370-0670 or 800-888-5858 |

Artisoft

520-670-7100 or 800-846-9726 |

| Website URL: |

www.bo2k.com |

www.symantec.com |

www.compaq.com |

www.artisoft.com |

| Price: |

FREE |

$169.95 |

$139 |

$69 |

| Remote Control

Features: |

|

|

|

|

| Keystroke

Logging |

|

|

|

|

| Remote

Reboot |

|

|

|

|

| Print

redirection |

|

|

|

|

| Registry

Editing |

|

|

|

|

| Multiple

host/guest sessions |

|

|

|

|

| Data

encryption |

|

|

|

|

| Strong

encryption |

|

MS Crypto API Only MS Crypto API Only |

|

MS Crypto API Only MS Crypto API Only |

| Color

scaling |

|

|

|

|

| Remote

Install |

|

|

|

|

| Remote

Update |

|

Only with LiveUpdate Only with LiveUpdate |

|

|

| Remote

Uninstall |

|

|

|

|

| Host

keyboard/mouse lock |

|

|

(Under NT) (Under NT) |

|

| File-Transfer

Features: |

|

|

|

|

| File

synchronization |

|

|

|

|

| File

compression |

|

|

|

|

| Drive,

directory, and file restrictions |

|

|

|

|

| Delta

file transfer |

|

|

|

|

| HTTP

File Transfer |

|

|

|

|

| Other Features: |

|

|

|

|

| Source

Code Available |

|

|

|

|

| Extensible

w/Plugins |

|

|

|

|

| Quiet

remote installation |

|

|

|

|

| Voice

chat |

|

|

|

|

| Text

chat |

Plugin In Progress |

|

|

|

| Scripting

tool |

Plugin In Progress |

|

|

|

| Native

NT security |

Plugin In Progress |

|

|

|

| IP

Redirection/Tunneling |

|

|

|

|

| Native

Multimedia Support |

|

|

|

|

| Background

Mode |

|

|

|

|

| Installation

Wizard |

|

|

|

|

| Configuration

Wizard |

|

|

|

|

| System

Requirements: |

|

|

|

|

| Disk

Space (Both Client and Server) |

1.3MB |

32MB |

20MB |

9MB |

| RAM |

2MB |

16MB |

8MB |

16MB |

|

|

client netsphere

ecco a voi una super backdoor!

Date un po' uno sguardo e avrete

un idea di quello che è in grado di fare questo programma.

ogni commento è superfluo |

Netsphere è una backdoor

molto potente e può fare praticamente tutto sul PC della "vittima" su qui è

installata la parte server, non solo ma è in grado anche di sfruttare la parte server di

altre backdoor come netbus o deep throat per esempio, può accendere e spegnere il monitor

del PC "vittima" cambiarne la risoluzione video, catturarne la schermata,

disattivare il mouse, creare dei file batch, inviare e-mail, beccarvi tutte le password

che usate per i vostri collegamenti, i numeri delle carte di credito, inviare suoni e

immagini, spegnervi il computer, pilotare le connessioni Internet.. e chi più ne ha più

ne metta...In breve può fare praticamente tutto e per di più e molto veloce

nell'esecuzione dei comandi.

Per vedere se si il PC è controllato

da Netsphere bisogna sempre andare sul registro di Windows al solito indirizzo (vedi

pagina di netbus) e procedete come per netbus. Oppure usare il

programma client di Netsphere collegarsi al numero 127.0.0.1 poi usare

"target" ... server... remove server. |

GIRL FRIEND |

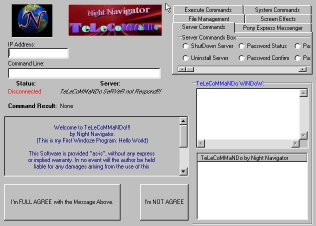

TELECOMANDO |

|

|

|

a

|